Turnusmäßig findet ab dem 05. Dezember 2022 an der VHS Braunschweig ein "Windows Server"-Seminar aus der PC-Systembetreuer-Reihe (Zertifikat: "Fachkraft IT-Systeme und Netzwerke - FITSN") statt.

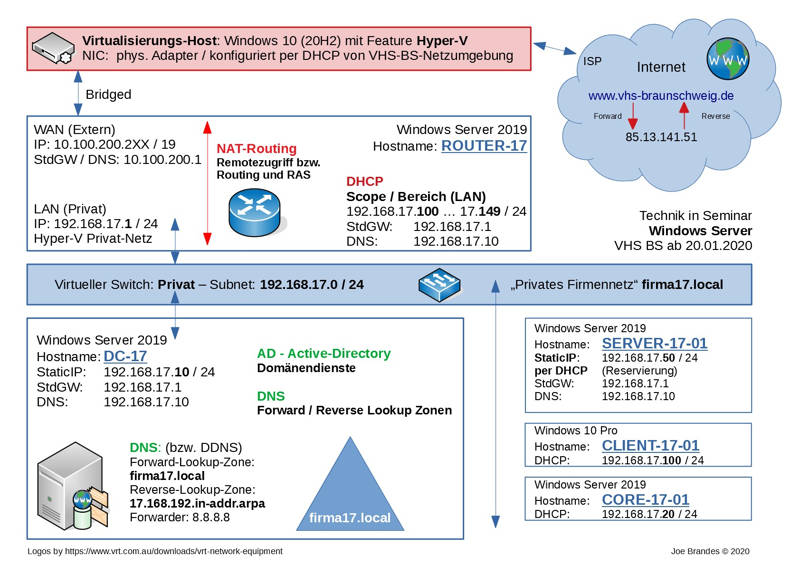

(Prinzipbild zu Windows Server Seminar)

Anm.: Prinzipbild auch für 2021/2022 einsetzbar (Host jetzt natürlich Windows 10 Version 22H2)

In einem praxisorientiertem Seminar wollen wir die Verwaltung einer "Firmen-Domäne" mit dem Windows Server 2019 Server-Betriebssystem aus dem Hause Microsoft kennen lernen.

Hier die Rahmendaten unseres Seminars:

Ort: VHS Braunschweig, Heydenstraße 2, Raum 2.11

Zeiten: Mo, 05.12. - Fr, 09.12.2022; jeweils 08.30 - 16.00 Uhr

Freiwillige Prüfung: wird im Seminar mit den Interessierten TN abgesprochen!

Termin: Mi., 14.12.2022, ab 16.30/17.00 Uhr in Raum 2.11 (3 TN)

Erstkorrektur (Status: erl.): Ich gratuliere allen Teilnehmern zur bestandenen Prüfung!

Ich werde unser Seminar an dieser Stelle wie immer durch ein ausführliches tägliches Protokoll begleiten ...

Ihr Trainer Joe Brandes

Intro

Montag, 08.30 - 16.00 Uhr

Orientierungsphase, Pausenzeiten, freiwillige Prüfung ansprechen, TN-Themen

Hinweis Cobra Shop (Link), Unterichtsmaterialien (Screenshots zur BU-Woche - "Daumenkino"),

Anmerkung zu Herdt-Skript "W2019N - Netzwerkadministration"

Roter Faden

Diesen Begriff hört man in meinen Seminaren häufiger ;-). Gemeint ist hier: Das grundsätzliche Verständnis der fraglichen IT-Techniken. Am Besten gleich so, dass man auch nach einer Zeit ohne Beschäftigung mit diesen Techniken sehr schnell wieder in Fahrt kommt.

Unter einem roten Faden versteht man ein Grundmotiv, einen leitenden Gedanken, einen Weg oder auch eine Richtlinie. „Etwas zieht sich wie ein roter Faden durch etwas“ bedeutet beispielsweise, dass man darin eine durchgehende Struktur oder ein Ziel erkennen kann.

Quelle: Wikipedia - Roter Faden

Windows Server Zusatzinfos

Weitere Ausarbeitungen im Rahmen meiner IT-Seminare und Interessen finden Sie als RestructuredText Dokumente unter Kapitel Windows Server auf pcwerkstatt.joe-brandes.de.

Mal sehen wo die Reise mit dieser Unterlage hingeht...

Und los geht es mit den Windows Server Themen.

Tag 01

Domänen planen - Topologien - Virtualisierungen

Über die Jahre haben wir die Seminare des FITSN (hier: Windows Server) in unterschiedlichen technischen Umsetzungen durchgeführt. In den meisten Seminarumgebungen habe ich als Trainer die gesamte Netzwerk-Infrastruktur-Technik (DHCP, DNS) für die Übungsdomänen bereitgestellt.

In unseren aktuellen Serverseminaren sollen alle Teilnehmer (TN) die Umsetzungen mit dem Windows Server in einer eigenen Übungsdomäne durchführen können. Hierzu werden wir auf Host-Installationen mit Windows 10 Pro (20H2 bzw. neuere Version 21H2/22H2 ff.) die Microsoft-Virtualisierungstechnik Hyper-V nutzen.

Die nötigen Installationen und Konfigurationen werden wir "Step-by-Step" miteinander durchführen und so ganz nebenbei die Microsoft-Virtualisierung Hyper-V praktisch nutzen, was in modernen Infrastrukturen aktuelle Standards darstellt.

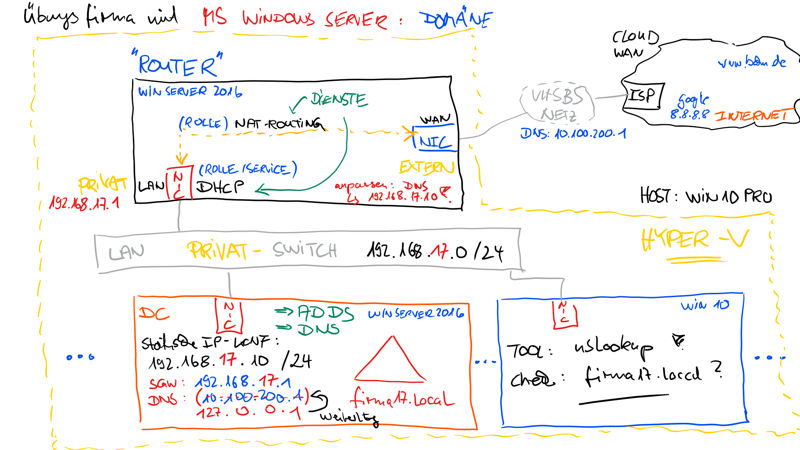

Entwurf der Netzwerkumgebung

Planung der Topologie ("Schaltplan") für die Übungsfirmen der Teilnehmer:

Jede "Übungsfirma" orientiert sich in der Nomenklatur nach der Platznummer (XY):

- TN-PCs mit Nummerierungen 01, 02, 03, ... 16

- Trainer-PC mit Nummer 17

Anbindung der jeweiligen Virtuellen Domänenstrukturen mit einem eigenen ROUTER-XY

mit den zu installierenden Diensten:

- DHCP (Dynamic Host Configuration Protocol) und

- NAT-Routing (zur Anbindung der virtuellen an die physikalische Firmenstruktur)

Hinweis: die Server bitte immer mit statischen IP-Konfigurationen verwenden!

Dokumentation

für Domänenmodell und Netzwerk erstellt/gezeigt - Tafelbild bzw. digital als LibreOffice Draw File

Vergabe der Bezeichnungen: (siehe auch Befehle in Eingabeaufforderung hostname - oder natürlich Win + Pause ;-)

- Domäne:

FIRMAXY(für Domänen-NetBios-Name) bzw.firmaxy.local

für FQDN - Fully Qualified Domain Name; Anm.: hier ohne Bindestrich ROUTER-XY(für den VM-Router; 2 NICs)DC-XY(Domaincontroller) und ggf.BDC-XYfür 2. Domaincontroller (klassisch/NT: "Backup"-DC)CLIENT-XY-01,CLIENT-XY-02, ... (für die Windows Clients - hier: Windows 10 Pro)SERVER-XY-01,SERVER-XY-02, ... (für die Windows Server 2016 "Clients" / Mitgliedsserver)

Adressen:

- statisch für die Router und DC

- dynamisch - also per DHCP für alle Clients

Domain-Hierarchien: (Adressen von Rechts-nach-Links lesen; Technisch: FQDN - Fully Qualified Domain Name)

Root-Level - TLD (Top Level Domain) - Domains - Subdomains - Hostname

Beispiel: (in Standardschreibweise Links-nach-Rechts)servername.subdom.domain.tld. (für FQDN ganz genau also eigentlich mit Punkt am Ende für Root-Level!)

Für die Trainer-Domäne also (z.B. und ohne Punkt am Ende):

DC-17.firma17.localROUTER-17.firma17.localCLIENT-17-01.firma17.localSERVER-17-01.firma17.local

Die Auflösungen müssen im Seminar immer wieder überprüft und die Funktionalität von DNS gecheckt werden (siehe nslookup !

Server-Editionen

Der Windows Server 2016/2019 ist nur in 64-Bit verfügbar (genauer: alle Versionen 2008 R2 / 2012 R2 / 2016 / 2019)

Client/Server-Betriebssystem-Familie: NT - New Technology

- NT 3.51 / 4.0 Workstation und Server;

- Windows 2000 Professional und Server (5.0); Windows XP / Server 2003 (5.1)

- Windows Vista / Server 2008 (6.0) und Windows 7 Professional / Windows Server 2008 R2 (6.1)

- Editionen 2008 R2: Web, Standard, Enterprise, Datacenter, HPC (High Perfomance)

Unterschiede: RAM, CPU / Kerne, Ausstattungen, CALs, Preis, Hot PnP Technik, Virtualisierungen - ab Editionen 2012 R2 / 2016 / 2019:

Standard, Datacenter

Unterschiede nur bei den Virtuellen Instanzen:

Standard: 2 vs. Datacenter: "beliebig viele"

Editionen / Lizenzen Server 2016 / 2019

Anm.: alles ab Server 2012 R2 mit Ausrichtung auf die Azure Cloud („Microsoft Wolke“)

Standard und Datacenter Editions mit "gleichem" Funktionsumfang (Gesamtübersicht 2016 "Thomas Krenn" - Preissrecherche Thomas Krenn - Übersicht zu Windows Server 2019 - Aktuelle Preise werden im Seminar recherchiert und verglichen)

Standard Edition: nur 2 Virtuelle Server pro Lizenz; ca. 650 - 700 € (ohne CALs - Client Access Licenses)

Datacenter Edition: beliebig Virtuelle Server; ab ca. 4400 € (Empfehlung: Systeme möglichst mit HW bündeln)

Insgesamt muss man sagen, dass mit 2016 die Server von MS durch eine Änderung von "Pro CPU" zu "Pro Core" Lizensierung teurer werden, aber eben auch neue und noch attraktivere Techniken bieten.

Zitat Thomas Joos (siehe auch Autor bei Herdt-Skripten)

Literatur/Buch: Microsoft Windows Server 2016 - Das Handbuch - Von der Planung und Migration bis zur Konfiguration und Verwaltung; ISBN-13: 978-3960090182

"Eines ändert sich mit Windows Server 2016 nicht: die Komplexität der Lizensierung."

spezielle Edition: (Anm.: kein Foundation Server mehr bei Windows Server 2016)

Essentials: 25 Benutzer und 50 Geräte, keine CALs nötig (Einzellizenz physikalisch oder virtuell); ab ca. 340 €;

Hardwarebeschränkungen: 2 CPUs, max. 64 GB RAM; kein späterer Umzug auf "echte" Server 2016 möglich!

Weitere Spezielle Editionen:

Storage Server: an Hardware gebunden - also nur über OEM-Kanäle; MultiPoint Premium Server: Academic Volume Licensing

Lizenzen für Domain-Betrieb

Wir benötigen:

- Betriebssystem-Lizenzen "Server" und "Client" (OS-Lizenzen; Operating System)

- plus CALs (Client Access Licenses)

Kosten CALs: ab ca. 20-25 € möglich

CAL - Client Access Licenses; Lizenzen modellieren nach Gerät (Device) oder Benutzern (User),

kein Einsatz eines Lizensierungsservices mehr nötig - anders als bei den Terminal Services TS/RD und den TS/RD-CALs

"kostenlose" Evaluation-Versionen (180 Tage) zum Testen in eigener Infrastruktur oder VMs (siehe Seminar)

Kostenloser uneingeschränkter (> 180 Tage) Hyper-V Server 2016 / 2019 (hier natürlich "nur" als Core)

Anmerkung: für Downloads ist ein "Microsoft Live Account" nötig!

Installation der Server- und Client-Betriebssysteme

Begriffe: Image-basierte Installationen - Toolsammlung Microsoft für Imageerstellungen/Anpassungen:

- Klassisch: WAIK - Windows Automated Installation Kit (Toolbox: z.B. ImageX, ... - Microsoft Link)

- Nachfolger: Windows ADK (Microsoft Link)

Partitionen:

- ESP (EFI System Partition)

- MSR (MS System-Reservierte Partition - siehe Bitlocker)

- OEM-Partition

- Wiederherstellungs-Partition

- Recovery-Partition

Tool: diskpart (für cmd)

Tipp: Zugriff auf cmd während der Installation mit Tastenkombination Umschalten + F10

Stichworte: statische IP-Konfiguration, sichere Passwörter, Updates/Aktualisierungen

Anm. zu Updates: in Firma Betrieb eines WSUS Servers (Windows Server Update Service) - Nachfolger vom SUS (Software Update Service)

Datenträgermanagement

(für neues Datenlaufwerk - Technikbegriffe - Infos Partitionen)

Snap-In Console: diskmgmt.msc

Konsolen-Tool: diskpart

Übung: Partitionierung/Formatierung mit NTFS von Daten-Laufwerk E:

Kurz-Rekapitulation zu Booten mit bootmgr und /boot/bcd (Boot Code Configuration),

Fachbegriffe: MBR, Basisdatenträger vs. Dynamische Datenträger (z.B. für Software RAID mit Windows Server), GPT (GUID Partition Table) Volumes;

Hinweise auf UEFI (Schneller, sicherer, Booten ab 2,2 TB, 64-Bit)

Technet-Artikel (MS) "Grundlegendes zu Datenträgerpartionen"

Windows (Server) kennt Basis (Datenträger) als auch Dynamische Datenträger;

Zweck: flexiblere Größenänderungen und natürlich Software-RAIDs

Hyper-V-Host

Wir installieren und konfigurieren den Seminar-PC mit Hyper-V unter Windows 10 Pro!

Vorgehensweise:

- Installation Windows 10 Pro auf TN-PC

Anm.: hier nur einfach immer mit erstem Admin-Konto arbeiten im Seminar und keine weitere Partitionierung für Daten-Laufwerk vornehmen.

Vereinfachung: keine Datenpartition - wir wollen die bereitgestellte 240 GB SSD (ca. 220 GiB) möglichste ohne "Verschnitt" nutzen! - Aktualisierung des Host-Rechners

Anm.: die Zeit nutzen wir für die weiteren Planungen (s.o.) - Aktivierung des Features "Hyper-V"

und Gruppenzugehörigkeit "Hyper-V-Administratoren" konfigurieren - Grundkonfiguration: Virtuelle Switches - Hyper-V Netzwerke

- Extern

Hyper-V-VM-Switch, der die VMs an die physikalische Host-Netzwerktechnik bindet / bridged - Privat

Hyper-V-VM-Swith, der die VMs in einem eigenen VM-LAN-Switch koppelt.

Im Gegensatz zu Typ "Intern" keine Verbindung mit Host möglich!

- Extern

- Anmerkungen zu den Hyper-V-Installationen:

Nutzen der neuen Generation 2 Hyper-V-VMs (UEFI) mit dynamischem Arbeitsspeicher

Deaktivierung automatischer Snapshots

Einbinden von Installations-ISOs (für Windows Server 2016/2019 bzw. Windows 10 Pro) als Virtuelle DVD-Laufwerke

Boot-Reihenfolge für Installationen: DVD, VHD (Virtual Harddisk), Netzwerk

Nun folgen die eigentlichen Installationen unserer "virtuellen Firmen-Rechner" - beginnend mit dem erster Windows Server 2016/2019 als Router.

c't Special: "VM-Generator c’t-Skript erstellt Windows-VMs in Hyper-V" - Heft 20/2020 S.162 ff. (Anmeldung!)

ROUTER

Wir führen eine Standardinstallation eines Windows Server 2016/2019 durch:

- Grundinstallation mit einem Netzwerkadapter "Extern" für VHS BS Netz

Anm.: bekommt per DHCP des VHS BS Netz dynamisch eine passende WAN-IP-Konfiguration für das "Internet"

Tipp: Ethernet-Adapter mit Name WAN (Wide Area Network) umbenennen! - Komplexes Kennwort für Standard-Admin-Konto Admininstrator: (z.B.) VhsBs2018 oder P€ssw0rd

- Anmeldungen an Hyper-V-VM mit Tastenkombination Strg + Alt + Ende

statt normalerweise: Strg + Alt + Entf ; Alternativ: siehe Menüleiste für die Ansicht und weitere Aktionen - Server-Manager nutzen - Rechnername festlegen:

router-17 - Nach Neustart(s) - bei ausgeschalteter VM - den zweiten NIC (Network Interface Card - Netzwerkadapter) für das "Privat-Netz" einbauen

und statische IP konfigurieren:192.168.17.1 / 24(also mit Subnet-Mask 255.255.255.0 )

Adapter mit Bezeichung LAN (Local Area Network) benennen und alles mitipconfig /alltesten!

Wichtig: immer wieder ein Blick auf die geplante Struktur und checken der durchgeführten Installationen / Konfigurationen!

DHCP - Dynamic Host Configuration Protocol (ROUTER-17)

Wir installieren und konfigurieren auf dem Router die DHCP-Rolle für die LAN-Seite (siehe statisch konfigurierte Router-Adresse 192.168.17.1).

Konfigurationen:

- Bereich (Scope):

192.168.17.100 - 192.168.17.150mit Subnetmask:255.255.255.0 - Standard-Gateway (Router):

192.168.17.1 - DNS-Server:

10.100.200.1(der DNS von VHS BS Netz) - später noch: DNS-Suffix: firma17.local

Auswahlmöglichkeiten für DNS:

- VHS BS Netz DNS (s.o.

10.100.200.1) - Öffentlicher DNS Server (z.B. Google

8.8.8.8) - Später: der geplante DNS-Server für firma17.local:

192.168.17.10

Anm.: dann Anpassung der DHCP-Konfigurationen nicht vergessen!

Anm.: ohne Routing im LAN ist das Internet noch nicht verfügbar!

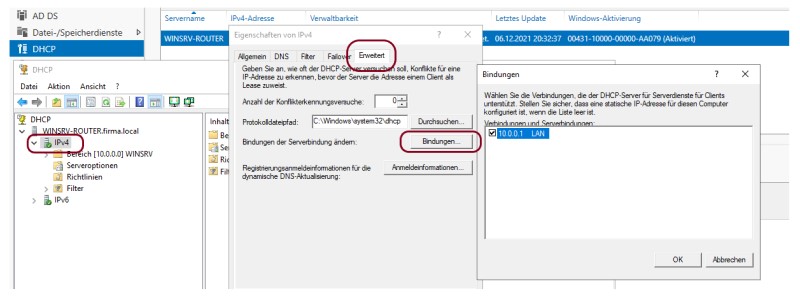

Recherche (siehe auch TN-Nachfragen) der Bindung eines Adapters zu einem Bereich:

Anleitung: Eigenschaften DHCP IPv4 - Register Erweitert - Bindungen...

PowerShell: Get-DHCPServerv4Binding (Online Doc Microsoft Get-DHCPServerv4Binding)

Server dann später mit statischen IPs (192.168.17.10 / .20 / .30 ) und auch die Konfigurationen zu Standard-GW (Router), DNS und DNS-Suffix müssen dann wieder manuell konfiguriert werden!

NAT-Routing (ROUTER-17)

Das einfache Network Address Translation Routing, wie es auch bei Ihren "Fritz-Box / Speedport" Routern zum Einsatz kommt.

Idee: die Rechner im privaten LAN werden über eine öffentlichen IP an andere Netze (meist: Internet) angebunden. Alle Rechner können gleichzeitig Anfragen an Rechner und Internet senden und das NAT-Routing schickt/adressiert diese Anfragen an die richtigen Adressen im LAN zurück!

LAN - LAN-NIC 192.168.17.1 ↔ NAT-Routing ↔ 10.100.200.231 WAN-NIC - VHS BS Netz / WAN / Internet

NAT-Routing Installation über Rolle "Remotezugriff"

(Anm.: Gesamte Remote-Technik für DirectAccess / VPN kommt gleich mit)

Weiterleitung (und Rückleitung) von Paketen zwischen NICs LAN ↔ WAN:

Server ROUTER-17 verhält sich jetzt wie Ihr "DSL-Router" zu Hause

Konfiguration: über Remotezugriffs-Verwaltungskonsole - dann Rechts-Oben RRAS Verwaltung öffnen (Routing und RAS)

Wichtig: alle Maschinen (Dynamisch oder statisch) müssen das Standard-Gateway (Router) richtig eingetragen haben: 192.168.17.1 - LAN-Adapter der Maschine ROUTER-17

Router testen

Jetzt kommt der Test, ob alle Installationen / Konfigurationen funktionstüchtig sind:

Wir hängen den DC-17 vom Netz "Extern" auf das Netz "Privat" um (Anm.: bei ausgeschalteter VM) und starten den DC-17 neu.

Jetzt muss der DC-17 dynamische IP haben - also erste IP-Adresse aus unserm Bereich (Scope) 192.168.17.100 und die entsprechenden Konfigurationen / Optionen (s.o. DHCP).

Test wieder mit: ipconfig /all

Ob der DC-17 jetzt auch ins "Netz/Internet" kommt zeigt uns: ping www.bahn.de - voilá!

DC

Wir installieren einen zweiten Windows Server 2016/2019 - den späteren Domain Controller (DC) für unsere "virtuelle" Firma (siehe: Installation Router).

Solange wir noch keinen funktionsfähigen DHCP-Services in unserem (virtuellen) LAN haben, installlieren wir uns den DC einfach mit einem Netzwerkadapter mit "Extern"-Anschluss oder mit "Default Switch" und Grundkonfiguration - also Netzwerkkonfiguration automatisch - per DHCP - holen.

Auch hier bitte wieder die wichtigsten Infos überprüfen und der Maschine den geplanten Hostname (hier: DC-17 ) konfigurieren und Neustarten.

Jetzt haben wir alle nötigen Netzwerkstrukturen geschaffen, damit wir unsere Übungsfirma / Übungsdomäne firma17.local komplettieren können.

Beispielhafte Screenshots aus Vorseminar Windows Server:

Tag 02

Dienstag, 08.30 - 16.00 Uhr

Ausführliche Rekapitulationen zu Tag 01, TN-Fragen; Prüfungsinteresse?

Rekapitulation

Anm.: TN bekamen Ausdruck

Arbeitsgruppe vs. Domäne

Anm.: Zuweisung zu Arbeitsgruppen / Domains in Windows stellt nur Hierarchien/Ordnungen zur Verfügung;

Das hat nichts mit der Netzwerkfunktionalität zu tun!

| Arbeitsgruppe | Domäne |

| engl. Workgroup | engl. Domain |

| alle Rechner gleichberechtigt P2P - Peer-to-Peer |

Rechner als Clients und Server Client-/Server-Prinzip aktuelle Serversoftware: Windows Server 2012 R2 / 2016 / 2019 Clients: die Pro/Enterprise Varianten (keine Home-Varianten) |

| lokale Verwaltungen alle Einstellungen lokal an eigener Maschine |

zentrale Verwaltungen Benutzer, Gruppen, Berechtigungen / Richtlinien |

Anmeldungen können "lokal" oder "am Server" durchgeführt werden:

die Technik heißt immer SAM (Security Account Management) und den Vorgang nennt man Authentifizierung.

Auch die Benutzerprofile liegen standardmäßig immer auf der lokalen (also genutzten) Client-/Workstation-Maschine!

Benutzerkonten / Authentifizierungen / SAM / DC-Ausfall

Konten und Ameldungen: lokal (auf PC) und zentral (in Domäne) hinterfragt und erläutert (siehe whoami )

Anmeldungen technisch: Authentifizierungen

Umsetzungen klassisch mit Benutzername + Passwort

Alternativen: Smartcards, Biometrie, 2-Faktor-/Multi-Faktor-Authentifizierungen

Fragestellung für die Analyse von Berechtigungen und Co:

Gegen welches Account-Management (SAM - Security Account Management; quasi "Kontendatenbank") werden Authentifizierungen geprüft/gestellt?

Wieder im System mit whoami erklären.

Lokale Anmeldungen: client-17\joebadmin mit lokalem SAM auf Maschine client-17

Anmeldungen an Domäne: firma17\joestandard mit SAM auf DomainController (z.B. DC-17 als Domänencontroller für firma17.local)

Anm.: wenn ein Konto einmal an der Domäne authentifiziert ist, dann lassen sich die Domänenkonten auch "offline" (z.B. in der Bahn / im Flieger ;-) eine geraume Zeit nutzen. Dann wird für die Anmeldung (Authentifizierung) die lokale SAM genutzt.

Wichtig - Problematik SPoF (Single Point of Failure)

- Redundanz für Dienst "Active Directory Domain Service - AD DS":

zweiter Domain Controller (alter/klassischer Begriff: Backup-DC) - Redundanz für Dienst "DNS":

DNS im AD replizieren bzw. vollständige sekundäre Zone auf zweitem DNS-Server

Fachbegriffe Active Directory Domains

LDAP (Lightweight Directory Access Protocol)

abgespeckte Version des Mainframe-IBM-Protokolls X.500

DNS, DHCP, DDNS

Domain Name Service, Dynamic Host Configuration Protocol, Dynamic DNS (Zusammenarbeit des DHCP mit dem DNS-Server)

AD DS (Active Directory Domain Service)

Active Directory Domänendienste (siehe Rolle über Server-Manager)

Domäne (engl. Domain)

als Dreieck-Symbol in Dokumentationen; Organisationsstruktur für diverse Objekte (Benutzer, Gruppen, Drucker, Freigaben, ...)

DC (Domain Controller)

Domänencontroller; Anm.: bitte für Ausfallsicherheit/Redundanz sorgen - 2. DC (klass.: Backup Domain Controller - BDC)

Client (genauer: AD-Client)

Maschine, die in die Domäne aufgenommen wurde (Windows 10 Pro, Windows Server, ...)

Diese Rechner werden standardmäßig im AD-Container "Computer" auftauchen.

Mitgliedsserver

Wenn man eine Windows Server 2016 Installation als "Client" in die Domäne aufnimmt!

Replikation

Synchronisierung von AD-Eigenschaften in der Domäne über die verwaltenden Controller

Anm.: kann Minuten aber in WAN-Strukturen auch viele Stunden dauern; kann mit Tools (AD-Konsolen; klassisch: repadmin; aktuell: Active Directory Replication Status Tool adreplstatus) manuell angestoßen werden

Domänenstamm (engl. Tree):

Domänenstruktur mit Sub-Domains (z.B. verwaltung.firma17.local )

Gesamtstruktur (engl. Forest):

die vollständige Grundstruktur für auch mehrere Domänenstämme oder aber zu Beginn nur eine Stammdomäne (erste Domäne in neuer Gesamtstruktur)

Funktionsebene (engl. Functionlevel):

technologische Umsetzung mit Orientierung/Technik der Windows Server Varianten: 2008, 2008 R2, 2012, 2012 R2 bis 2016

Anm.: FL 2016 auch für den Windows Server 2019 (!)

Betriebsmasterrollen (Link) - engl. FSMO-Rollen genannt (Flexible Single Master Of Operation, flexibler Einzelbetriebsmaster)

einmalig auf Domänen-Controller der Gesamtstruktur: Schema-Master, Domänennamen-Master

einmalig auf Domänen-Controller in jeder Domäne: PDC Emulator, RID Master, Infrastruktur Master

diese Konfigurationen lassen sich über die "Active Directory Benutzer und Computer" und "Active Directory Vertrauensstellungen"

oder können über cmd, PowerShell analysiert und verändert werden.

Migration: (siehe: Link 1, Link 2 E-Book , Anleitung Joos IP-Insider )

z.B. ein "Umzug" einer Server 2012 R2 basierten Domäne auf Techniken umgesetzt mit Windows Server 2016

quasi ein "Upgrade" für Domänen - technisch eine sehr spezielle und komplexe Umsetzung, die ausgiebige Analysen und Kenntnisse verlangt.

Domain Controller für (virtuelle) Trainingsdomäne

Die DCs erhalten immer eine statische IP: 192.168.17.10 / 24

mit DNS 10.100.200.1 (DNS aus VHS BS Netz für Internet Names) oder alternativ 8.8.8.8 (Google Public DNS) oder 1.1.1.1 (Cloudflare DNS)

und Standardgateway: 192.168.17.1 (für Routing)

Über Server-Manager die nötige Software (Rolle: Active Directory Domänendienste - AD DS) installieren!

Anm.: AD DS (Active Directory Domain Service; eingeführt mit Windows 2000 Server) der "Nachfolger" von NTDS (New Technology Directory Services); siehe hierzu auch gleichnamige Ordnerstrukturen im DC (C:\Windows\NTDS )

Die Maschine DC-17 (192.168.17.10 / 24) zu Domänencontroller für Domäne firma17.local promoten.

Anm.: ehemaliges/klassisches Tool: dcpromo

Wir bekommen eine

- neue Gesamtstruktur firma17.local (engl. Forest)

- mit erster Stammdomäne firma17.local .

Den für AD DS nötigen DNS-Server lassen wir gleich mitinstallieren!

Wichtig: alle Einstellungen natürlich wieder intensiv vor und nach den DC Heraufstufungen checken!

Anm.: der DC stellt sich selbst (IP 127.0.0.1 bzw. ::1) als DNS-Server in seiner IP-Konfiguration ein.

Erste Erkundungen (nach Neustarts) von Rollen AD DS und DNS (im Server-Manager).

DNS - Domain Name Service

Ohne eine Forward-Lookup-Zone für unsere neue Firmendomäne geht bei Active Directory gar nichts!

Technisch "Forware Lookup Zone": der DNS löst mir aus Maschinenname dc-17 (bzw. Fully Qualified Domain Name - FQDN: dc-17.firma17.local. ) die zugehörige IP-Adresse auf (hier: 192.168.17.10 ).

Die Reverse-Lookup-Zone für die Domäne ist noch nicht konfiguriert. Für eine Firmennutzung sollte später diese Zone noch eingerichtet werden (siehe z.B. Mailserver; andere Intranet-Server). Dann kann der DNS uns für eine IP-Adresse den FQDN auflösen!

Erinnerung: Testwerkzeug für DNS-Funktionalität nslookup (meist als interaktives Werkzeug)

Active Directory - Benutzer und Gruppen (dsa.msc)

Klassische Management-Console (*.msc) erkunden - Standard-Container:

- Builtin

- Computers

- Domain Controllers

- Users

Hinweis: für alle neuen Objekte (Benutzer, Gruppen) werden OUs (Organizational Units - Organisationseinheiten) erstellen!

Bitte keine neuen Objekte in den Standard-Containern anlegen!

Organisationeneinheit (OU): erlaubt die Organisation von AD-Objekten z.B. nach Firmenstruktur (Lager, Verwaltung, ...) und zusammen mit Gruppenrichtlinien die Konfigurationen von Maschinen und Benutzern in diesen OUs.

Windows 10 Client in Trainingsdomänen aufnehmen

Übungen: Installation eines "Windows 10 Pro"-Client für unser virtuelle Übungsfirma.

Standardbenutzer in Domänen anlegen und auf "Client" nutzen...

Analyse der neuen Windows-10-Client Installation (hier: client-17 ):

- Hostname checken und sauber konfigurieren

- mit

ipconfig /alldie Netzwerkinstallation checken - mit

nslookupdie Namensauflösung für firma17.local checken

Bei letztem Test fällt auf, dass durch die Verteilung von DNS-Servern wie 10.100.200.1 (statt dem nötigen neuen AD-DNS-Server auf DC-17) durch unseren aktuellen DHCP-Server keine Namensauflösung für firma17.local gelingen kann. Das muss aber funktionieren, damit wir bei die Aufnahme des Rechners in die Domäne firma17.local durchführen können.

Also: Rekonfiguration des DHCP-Servers router-17 mit der richtigen DNS-Server Verteilung (jetzt: 192.168.17.10 ) und gleich noch den Domänennamen firma17.local per DHCP verteilen lassen, was später Namens-Auflösungen und -Nutzungen im Intranet erleichtert.

Anm.: für die Änderungen der Systemeigenschaften "Computername - in Domäne statt Arbeitsgruppe" benötigt man lokale Adminrechte. Für die Aufnahme in der Domäne muss man sich als "authentifizierter Benutzer" ausweisen - das könnten tatsächlich auch Domänen-Benutzer-Konten leisten (genauer: das ist 10-mal möglich).

Gruppenübung mit Fertigstellung aller Domänenmitgliedschaften für alle installierten Systeme.

Immer wieder: Einsatz von Testwerkzeugen (ping, ipconfig, nslookup)!

Fachbegriff: Mitgliedsserver, wenn man eine Windows Server 2016/2019 Installation als Client in die Domäne aufnimmt!

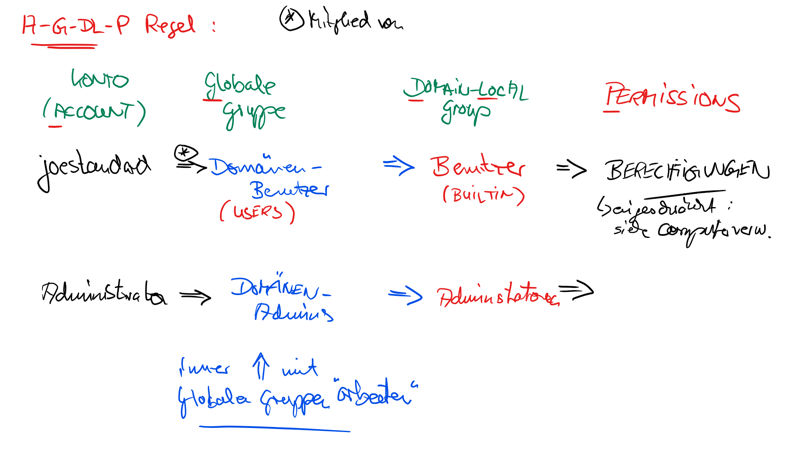

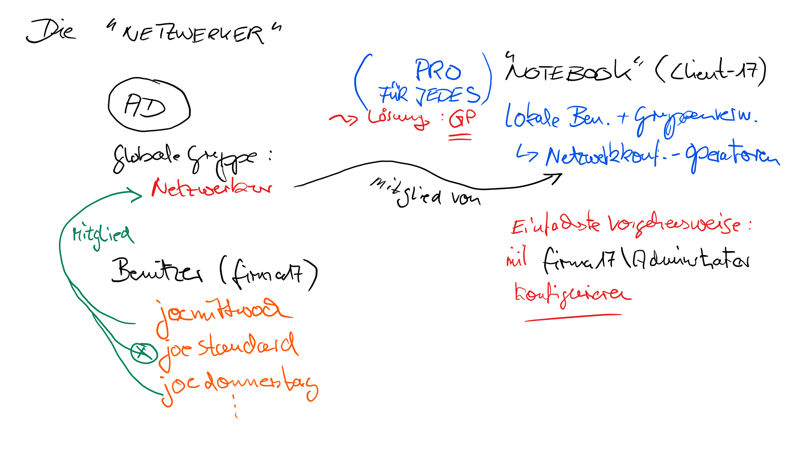

A-G-DL-P Regel

Kurzdarstellung:

siehe auch Analyse der Standardkonten für Benutzer und Admins im AD und auf dem Client (lusrmgr.msc - Lokale Benutzer- und Gruppenverwaltung)

- Accounts (AD-Benutzerkonto) - Mitglied von

- Global Group (Globale Gruppen) - Mitglied von

- Domain Local (Lokal in Domäne) - führt zu

- Permissions (Berechtigungen)

Übung: Analyse der Benutzerrechte auf den Clients für Domänen-Benutzer und Domänen-Admins

Tipp / Wichtig:

immer werden Accounts (Konten) Mitglieder in Globalen Gruppen - bitte nie die Mitgliedschaften direkt in den Domain Lokalen Gruppen oder auch später bitte keine einzelnen Benutzerkonten bei Berechtigungen für Freigabe/NTFS eintragen, sondern immer Globale Gruppen definieren und diese dann zuweisen.

Benutzerkonzept: Computeradministrator vs. Standardbenutzer

Erinnerung / IT-Grundgesetz - für jedes Betriebssystem gilt: die tägliche Arbeit als "normaler User" und die administrativen Tätigkeiten als "Admin"

Bei unseren Windows Betriebssystemen ergibt sich folgende Gegenüberstellung

| Computeradministrator | Standardbenutzer |

| Benutzerkonto ist Mitglied in der Lokalen Benutzergruppe "Administratoren" |

Benutzerkonto ist Mitglied in der Lokalen Benutzergruppe "Benutzer |

| kann neue Benutzer / Gruppen anlegen und verwalten und für Benutzer neues Passwort festlegen |

kann nur sein eigenes Passwort ändern |

| kann Datum/Uhrzeit für das System ändern | kann nicht Datum/Uhrzeit ändern |

| kann Ordner für das Netzwerk freigeben | kann keine Freigaben erstellen |

| kann Datei(en) und Ordner in C:\ erstellen | kann nur Ordner in C:\ erstellen |

| auch CA muss verschiedene Programme/Tools extra "Als Administrator ausführen" lassen/aufrufen z.B. Eingabeaufforderung (cmd) oder die PowerShell |

muss immer für Admin-Aktionen die Programme/Tools mit "Rechte Maus - Als Administrator ausführen" lassen/aufrufen Alternative: cmd-Tool runas (klassische Technik unter NT) |

Bei den Windows Pro/Enterprise Varianten kann man mit speziellen Gruppenzugehörigkeiten (z.B. Gruppe Netzwerkkonfigurations-Operatoren) für Benutzer zusätzliche Berechtigungen ermöglichen - Übungen zu Benutzern und Gruppen folgen...

Das Betriebssystem sieht die Benutzer- und Gruppenobjekt in Form von "Security Identifiers" (SID):

C:\Users\joestandard>whoami /all

BENUTZERINFORMATIONEN

---------------------

Benutzername SID

================== ==============================================

pc17\joestandard S-1-5-21-1050434216-2544497520-1104811520-1002

...

hier: Aufruf in cmd mit Befehl whoami /all ; so kann man die Konten/Objekte auch umbenennen.

Wichtig: gelöschte SID (also Objekte) können nicht einfach wiederhergestellt werden!

Passwort ändern (Benutzer: Strg + Alt + Entf - Passwort ändern); im AD als Admin "Kennwort festlegen"

Mehr dann in den folgenden Übungen...

Beispielhafte Screenshots aus Vorseminar Windows Server:

Tag 03

Mittwoch, 08.30 - 16.00 Uhr

Rekapitulationen, TN-Fragen, Prüfung koordinieren

Gruppen

Gruppentypen:

- Sicherheit

- Verteilung

Nutzung: Sicherheitsgruppe - die "Standard"-Globale Gruppe

Alternativ: Verteilung (etwas für Maillisten und Co)

Gruppenbereiche:

- Lokal (in Domäne)

- Global

- Universal

In letzter kann man auch Benutzer und Gruppen aus anderen Domänenstämmen und Gesamtstrukturen aufnehmen.

AD-Benutzer und -Gruppen

Mit AD-Benutzer und Computer (dsa.msc) neue AD-Objekte anlegen und mit Plan "verdrahten".

Übungsszenario: Außendienstmitarbeiter mit Notebook

Ausführliche Übungen für TN:

Benutzer firma17\joestandard soll bei Notebook client-17 dessen Netzwerk konfigurieren dürfen!

- Benutzer joestandard in OU anlegen oder bereits vorhanden (wie immer in einer OU nach Wahl)

- Neue Globale Gruppe "Netzwerker" erstellen

- Benutzer joestandard zu Mitglied machen von Globaler Gruppe "Netzwerker"

- in der Lokalen Benutzer- und Gruppenverwaltung von

PC17bei Lokaler Gruppe Netzwerkkonfigurations-Operatoren die Gruppe "firma17\Netzwerker" zum Mitglied machen (Anm.: nötige Rechte für Bearbeigung der lusrmgr.msc - Lokale Benutzer und Gruppen)

Dadurch ergeben sich folgende Mitgliedschaften:

Useraccount joestandard Mitglied von Globaler Gruppe Netzwerker

-> Netzwerker sind Mitglied der Lokalen Benutzergruppe Netzwerkkonfigurations-Operatoren von client-17

Wichtig also: die Mitgliedschaft einer Globalen Gruppe (hier Netzwerker) zur client-17 Lokalen Gruppe Netzwerkkonfigurations-Operatoren (und nicht etwa beim DC).

Anm.: das ist dann bei Terminal Server / Remotedesktopdiensten später dasselbe Vorgehen:

man muss dann wieder die User für die Remotedesktop-Nutzungen in die Lokale Gruppe Remotedesktopbenutzer des Terminal Servers "packen".

Bei den Umsetzungen mit Hyper-V-VMs ist diese Umsetzung ebenfalls wichtig, wenn man die erweiterten Sitzungseigenschaften einer Hyper-V-VM nutzen möchte (ideale Auflösungen, Sound-Unterstützung, Copy & Paste, ...)

Tipp/Übung:

das kann man später auch zentral organisieren/automatisieren (per Gruppenrichlinien), falls man das mal bei sehr vielen PCs/Laptops/Usern machen müsste!

Benutzerprofile

Profil-Typen:

- nach Ort:

lokal (local), servergespeichert (serverbased) - nach Eigenschaft:

veränderlich, verbindlich (mandatory)

Wichtig: jeder Benutzer arbeitet an seinem "PC" immer mit einem "Veränderlichen und Lokalen Benutzerprofil"

Klassische Alternative: servergespeichertes Benutzerprofil (serverbased profile) - siehe Profil-Kontenblatt des Benutzers

Anm.: so müssten aber heutzutage Gigabyte-große Benutzerprofile synchronisiert werden!

Datei: ntuser.dat - benutzerspezifischer Registrierdatenbankteil

Ein Profil als unveränderlich (mandatory) konfigurieren: ntuser.dat umbenennen in ntuser.man (mandatory profile)

Problem bei immer größer werdenden Benutzerprofilen!

Lösung: nur die variablen und interessanten Teile des Benutzerprofils auf einen Server umleiten (Roaming Profiles). Diese Ordnerstrukturen dann als Offline Ordner auf den Clients pflegen und clever mit den Serverfreigaben synchronisieren bzw. als moderne Offline-Ordner (unterwegs) nutzen.

Analyse der Verzeichnisstrukturen unsere Windows Installationen und der Benutzerprofile:C:\Users - Anm.: Ordner Benutzer im Windows Explorer "nur eingedeutscht"

Technik für Aufruf / Anzeige / Analyse: Eingabeaufforderung (cmd) mit Befehl dir /a (alles im Verzeichnis anzeigen lassen)

So erkennt man:

"Dokumente und Einstellungen" ist eine Junction (Abzweigung) zu C:\Users (Tool: mklink /? - seit Windows 2000 dabei!)

Anm.: das erklärt "Fehlermeldung" bei Doppelklick, da ein Doppelklick nur auf Dateien, Ordner oder einfache Links/Verknüpfungen "funktioniert".

Benutzerprofil C:\Users\%username% (Anm.: Variable für Benutzername!)

Hinweis auf Ordnerstrukturen und Junctions, SymLinks zu Ordnern (symlinkd)

Besonderes Interesse: C:\Users\%username%\AppData mit Unterordnern Local, LocalLow und Roaming

Der Ordner .\AppData\Roaming wird uns bei unseren Übungen zu den "Roaming Profiles" wieder begegnen (siehe Ordnerumleitung AppData (Roaming) ).

Einführung in Gruppenrichtlinien (Group Policies)

Erstes (lokales) Beispiel für Richtlinien auf DC: secpol.msc (Lokale Sicherheitsrichtlinie) aufrufen:

Verwaltung - Lokale Sicherheitsrichlinie - Kennwortrichtlinien -> alles GRAU/unbearbeitbar - ist eben alles Lokal!

Einstellungen ändern mittels Gruppenrichtlinienverwaltungs-Konsole: gpmc.msc - Group Policy Management Console - Bearbeiten mittels Rechte Maus (gpedit.msc - GP Editor):

Default Domain Policy - Computerkonfiguration - Richtlinien - Windows Einstellungen - Sicherheitseinstellungen - Kontorichtlinien - Kennwortrichtlinien

Übung: Ändern der "Default Domain Policy" - Anpassen der Kennwortrichtilinien

Wichtige cmd-Tools für die GPOs:

gpupdate /force(Erzwingen der Richtlinienaktualiserung für Computer und Benutzer)dcgpofix(Wiederherstellen von Default Domain und/oder Default Domain Controllers Policy)

Freigaben

Berechtigungen bitte immer ohne Freigabe-Assistent erstellen! (Herdt-Skript W2016N S. 182 unten)

Windows Explorer konfigurieren: Organisieren - Ordner- und Suchoptionen - Register Ansicht - Freigabe-Assistent deaktivieren

Freigaben kennen nur drei einfache Berechtigungen:

- Vollzugriff

- Ändern

- Lesen

Erläuterung / Erklärung zu Security-Principal (Spezialgruppe) Jeder:

Jeder / Lesen - hier ist wieder "Jeder Berechtigte" gefragt, also die AD-Benutzerkonten plus die Domänenbenutzer, denen meine Domäne vertraut! Siehe: Active Directory-Domänen und -Vertrauensstellungen

Syntax bei Freigabenamen: Freigaben mit $ am Ende sind "versteckt"

Administrative Freigaben C$, E$; Erinnerung an Auflistung in cmd mit net share

Allgemeine Infos zu "Betriebssystemen Windows und Datenträgerverwaltungen"

Systemstart

... eines "MBR-Rechners" - bei UEFI später Nutzung von GPT

- Einschalten (Reset - Drücken des Einschalt-Tasters),

- BIOS (Basic Input Output System, neue Bios-Techniken: UEFI, welches BIOS-Techniken beinhaltet),

- POST (Power On Self Test)

- Bootsequenz abarbeiten - Bootmedien / Bootquellen

Netzwerk: PXE Preboot Execution Environment / TFTP,

Optische Medien: USB, CD / DVD / BD,

klassische Datenträgermedien: HDD/SSD, Diskette - HDD (Hard Disk Drive, oder natürlich gerne auch SSD Solid State Drive)

- MBR (Master Boot Record vor den eigentlichen HD-Daten-/Partitionsbereichen)

mit Partitionstabelle 4 Einträge möglich: also aktive, primäre Partition finden (Gemeinsamkeit ALLER Microsoft Operating Systems)

speziell: Erweiterte Partition mit logischen Laufwerken (siehe Technet-Artikel (MS) zum Thema Partitionen: "Grundlegendes zu Datenträgerpartionen")

Wichtig: die folgenden Daten liegen in einer ersten aktiven Partition mit Namen "System Reserviert" (ca. 500 MB), die automatisch beim Installieren (Partitionieren) für uns angelegt worden is.

Tipp: die Partition kann man sich mal kurz per Datenträgerverwaltung mit Laufwerksbuchstaben (z.B. U:) sichtbar/nutzbar machen!

- Bootsektor (Anfang - Sektor 0) der aktiven, primären Partition lesen (Gemeinsamkeit: bei allen Microsoft Betriebssystemen seit DOS nötig)

hier liegt der Windows Bootmanager:bootmgr

mit Boot Configuration Data in UnterordnerBoot/BCD;

in diesem Ordner auchmemtest- ein Tool zum Speichertesten - dann "eigentlicher" Windows-Betriebssystem-Start (siehe

winload.exebzwwinload.efi

Hierzu auch gerne Herdt-Skript mit komplettem Bootvorgang Windows (nicht in allen Seminaren)

Online-Artikel zum Booten mit BIOS/UEFI: (Link , ...)

Datenträgerverwaltung (diskmgmt.msc )

Übung/Hinweis: Ändern von Laufwerksbuchstaben

Hinweis auf die Eigenschaften:

System, Start, Aktive Partition (siehe Starten Rechner/Windows)

Analyse für Laufwerke: MBR oder GPT verwaltet über Rechte Maustaste - Eigenschaften - Register Volume

Erinnerung: Technet-Artikel (MS) zum Thema Partitionen: "Grundlegendes zu Datenträgerpartionen"

MBR vs. GPT

eine kleine Gegenüberstellung "Master Boot Recort" vs. "GUID Partition Table"

| BIOS (mit MBR) | UEFI (mit GPT) |

|---|---|

| klassische Technik seit Anfang PCs (1981) |

moderner Nachfolger 64-Bit, Parallele Abarbeitung, quasi: Mini-OS als Firmware (siehe eigene EFI-Partition) |

| max. 4 Partitionen Erweiterte Partition ermöglicht Logische Laufwerke |

max 128 Partitionen beachten: inkl. 1 UEFI-Partition (ESP EFI System Partition) |

| Bootet keine HDs > 2,2 TB | bootet von "beliebigen" HD-Größen |

| kein "Secure Boot" | Unterstützt "Secure Boot" für Microsoft-Betriebssysteme oder Secure Boot kompatible Linux |

Analyse der vorliegenden Festplatten-Partitionsstile mittels der Datenträgerverwaltung - Eigenschaften einer HD - Register Volumes

Hinweis für Windows 8.1/10 Komplettsysteme: Technik Secure Boot beachten (für Neu- und Parallelinstallationen BIOS/UEFI Optionen beachten)

Tipp: bei Parallelinstallationen mit freien Linux Betriebssystemen entscheidet man sich oft Secure Boot zu deaktivieren.

Für Installation von Windows-Systemen mit UEFI/GPT Partitionierungsstil muss bei der Installation eine "UEFI DVD" Auswahl gewählt werden

z.B.: bei ASUS-Boards beim Start F8 für eine erweiterte Bootauswahl (oder F2/F11 bei MSI-Boards)

Technet-Artikel (MS) zum Thema Partitionen: "Grundlegendes zu Datenträgerpartionen"

Windows kennt sowohl Basis-Datenträger als auch Dynamische Datenträger.

Zweck: flexiblere Größenänderungen und Software-RAIDs (RAID 0 Striping und RAID 1 Mirroring/Spiegelung)

Beispielhafte Screenshots aus Vorseminar Windows Server:

Tag 04

Donnerstag, 08.30 - 16.00 Uhr

Rekapitulationen, TN-Fragen

DHCP Server autorisieren

Plan: Den router-17 in Domäne aufnehmen, um von DDNS (Dynamic DNS → "Zusammenarbeit" von DHCP mit DNS) zu profitieren und den Router später über einen Windows Server Manager sauber mitverwalten zu können.

Anm.: hierfür muss - wieder! - die Namensauflösung für firma17.local funktionieren!

Also: DNS LAN-Seitig auf 192.168.17.10 konfigurieren und mit nslookup testen!

In der Domäne muss sich ein solcher DHCP-Server erst einmal als "offiziell ausweisen": DHCP autorisieren!

Anm.: autorisierendes AD-Konto muss mindestens zu den Organisations-Admins gehören;

Also: richtiges AD-Konto nutzen (und nicht den lokalen router-17\Administrator)

Active Directory Verwaltungscenter

Engl.: ADAC (Active Directory Administrative Center)

Neues Tool zur AD-Verwaltung; blendet alle Objekte des Active Directory standardmäßig ein

Ermöglicht Zugriff auf die entsprechenden PowerShell Aufrufe zur Durchführung in der neuen Befehlszeile für Microsoft Betriebssysteme.

Hinweis: neue Benutzerkonten ohne Passwort sind immer deaktiviert!

Tipp für dsa.msc (Active Directory Benutzer und Computer): Ansicht - Erweiterte Features aktivieren, damit sich auch "vor versehentlichem Löschen" geschützte Objekte löschen lassen.

BPA (Best Practice Analyzer)

Von den Vorschlägen zu Systemverbesserungen im Server-Manager profitieren:

- erst Leistungsindikatoren starten (über Server-Manager)

- dann per PowerShell (mit Admin-Rechten):

Get-BpaModel | Invoke-BpaModel

Anm.: ggf. diverse "gelbe/rote" Warnungen/Fehler können ignoriert werden

In der AD DS Serververwaltung findet man jetzt BPA Einträge:

- Alle OUs vor versehentlichem Löschen schützen (Warnung)

- Hinweis (Fehler) auf NTP / Zeitserver - Stichwort: PDC Betriebsmasterrolle

- gewünschter 2. Domaincontroller - Stichwort: Redundanz (sehr wichtig!)

- Hinweis auf Besonderheiten, da DC auf VM läuft

Anm.: die Best-Practice Vorschläge analysieren/verstehen!

Administrationen per Ferne (Remote Administration)

(Übersicht) für Windows Clients / Mitgliedsserver:

RDP / Remote Desktop - klassischer Begriff: Terminal Service

nicht mehr für mehrere, gleichzeitige Zugriffe geeignet (Anm.: ohne komplette RD-Server Rolle: Remotedesktopdienste)

RDP-Server aktivieren auf gewünschtem "Server": Win + Pause - Remoteeinstellungen - RDP aktivieren

Standard: nur Admins haben RDP-Zugriff, gerne aber auch User in der lokalen Gruppe Remotedesktopbenutzer des gewünschten "Servers" (kann auch Win10-Client sein!)

Software: mstsc (Microsoft Terminal Service Client)

Remoteserver Verwaltungstools (Remote Server Administration Tools - RSAT)

inklusive Server-Manager und allen Verwaltungstools (z.B. dsa.msc - Active Directory Benutzer und Computer) auf Windows 10 Client

Server 2016/2019:

über Server-Manager Verbindung zum entsprechenden DC (z.B. DC-17, ROUTER-17) herstellen und ggf. die nötigen Features (Remoteserver Verwaltungstools fü DHCP und Co) nachinstallieren

Windows 10:

[ALT: RSAT downloaden (aktueller "heutiger" Link) und installieren des "passenden Windows Updates - *.msu"

Download (z.B): WindowsTH-RSAT_WS_1803-x64.msu ]

Ab Windows Version 1809 werden die RSAT-Tools als "Optionale Features" direkt bereitgestellt: siehe wieder "Link zu RSAT-Tools" - Features on Demand

Natürlich kann die Bereitstellung auch mit der PowerShell erfolgen:Get-WindowsCapability -Online | Where-Object { $_.Name -like "*rsat*" -and $_.State -eq "NotPresent" } | Add-WindowsCapability -Online

Für die Bereitstellung der RSAT-Tools sollte etwas Zeit eingeplant werden.

Windows Admin Center

Die moderne (browsergestützte) Administratitionsoberfläche - auch als zentrale Gateway-Lösung in der Firma einsetzbar!

Verschiedene Enterprise-Firmen (HP, Lenovo, Dell, Fujitsu) bieten Extensions für Ihre eigenen Server-Technologien über das Admin Center an.

Das Installationspaket (*.msi) muss aus denselben Portalen wie die Eval-Versionen heruntergeladen werden und benötigt somit einen Live-Account von Microsoft.

- Windows Admin Center Portal Link

- Windows Admin Center Dokumentation Link

- Windows Admin Center Download Link

Ausführliche Übungen im Seminar - inklusive Nachinstallation von Extensions zur Pflege des AD, DNS, DHCP, ...

PowerShell:

Remote Sessions und WebAccess

Fremdsoftware

wie Teamviewer & Co

MMC

(mit Windows Management Interface - WMI): "Auslaufmodell"

Gruppenrichtlinienobjekt (Group Policy Objects - GPO)

Die GPOs sind in der Management Konsole unter Gruppenrichtlinienobjekte zentral organisiert (Gruppenrichtlinienverwaltung - gpmc.msc ) und dann als Verknüpfungen den jeweiligen Objekten zugewiesen.

In der Gruppenrichtlinienverwaltung stehen darüber hinaus Analyse- und Modellierungswerkzeuge für spätere intensive Beschäftigungen mit Gruppenrichtlinien bereit.

In der Konsole gibt es das Tool rsop.msc (Resultant Set of Policies - Richtlinienergebnissatz) für die Zusammenfassung der Richtlinien auf den Clients.

GPOs werden mit GP-Editor bearbeitet ( gpedit.msc )

Group Policy Objekte (GPOs) bestehen aus zwei Teilen:

Computerkonfiguration (machine - wird beim Starten der Maschine gelesen) und

Benutzerkonfiguration (user - wird beim Anmelden des Benutzers gelesen - stehen unter einer Freigabe über DCs im Netz zur Verfügung)

Erzwingen der Computer-/Benutzer-Policies: gpudate /force (bei Computer-Policies ggf. mit Fehlermeldungen)

Zielobjekte für GPOs:

- Gesamtstruktur

- Domäne

- DCs

- Standorte

- OUs bzw. UnterOUs

GPO-Optionen: nicht konfiguriert, aktiviert, nicht aktiviert - Optionen geben dann mit Vererbung über die Hierarchien Sinn (z.B. verschachtelte OUs)

Die Richtlinien und Skripte auf einem System werden in einer klar definierten Reihenfolge abgearbeitet (siehe Herdt-Skript)

Speicherort (Harddisk des DC): C:\Windows\SYSVOL\sysvol\seminar.local\policies

bzw.: C:\Windows\SYSVOL\domain\policies mit ...\domain\ als Verknüpfung /Link / Junction

Die Resource findet sich natürlich in den Freigaben eines DC.

Übungen mit Gruppenrichtlinien

Plan: Anzeigeoptionen für Benutzer einer OU deaktivieren

Anm.: bei Umsetzungen mit Hyper-V-VMs die Nutzung von einfachem Sitzungsmodus (also nicht Erweiterter Sitzungsmodus) beachten

oder am Besten Übungen mit anderen Konfigurationen.

Policy: Benutzerkonfiguration - Richtlinien - Administrative Vorlagen - Systemsteuerung - Anzeige - Einstellung: Systemsteuerungsoption "Anzeige" deaktivieren

Anm.: kann man auch ohne Neuanmeldung mittels gpupdate /force auf Client "erzwingen"

Allgemein: solche Konfigurationen sind nicht in "Sekundenschnelle" AD-weit verfügbar. Auch ohne Replikationspartner (siehe 2. DC/BDC) benötigt das AD eine gewisse Zeit für die saubere Verarbeitung von neuen Richtlinien.

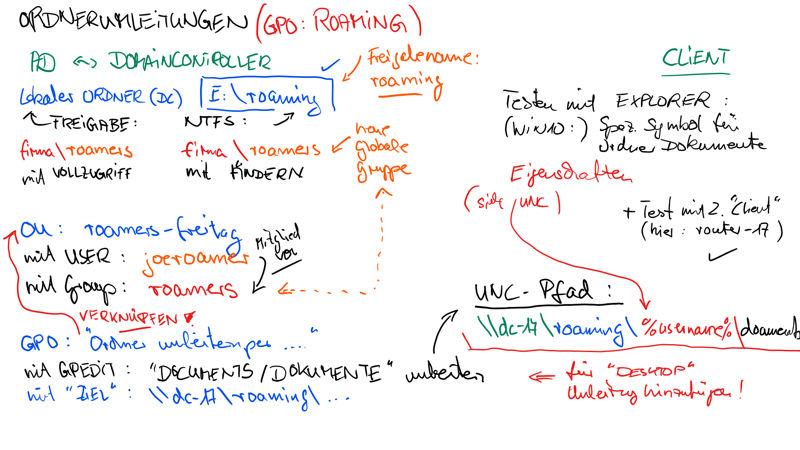

Vorbereitung von Gruppenrichtlinie für Ordnerumleitungen:

Anm./Erinnerung: bei den folgenden Berechtigungen immer eine Globale Gruppe für Berechtigungen nutzen!

Datenträger/Explorer auf "Server" (hier: DC-17 ):

Daten-LW-Freigabe: E:\roaming erstellen und freigeben mit Freigabename roaming und folgenden

Standardberechtigungen: (Microsoft-Vorschlag / "Best Practises")

Freigabe-Berechtigung: seminar\Jeder mit Vollzugriff (oder aber eigene Globale Gruppe)

NTFS-Berechtigung: seminar\Domänen-Benutzer mit Berechtigung Ändern (oder aber eigene Globale Gruppe)

net (Befehle)

An dieser Stelle eine kurze Auflistung der Net Befehle:

net view - eigene (oder auch andere) Domains/Arbeitsgruppen auflisten / Freigaben anderer Rechner anzeigen

net use - Netzwerkresourcen mappen (Netzwerklaufwerke und -Drucker)

net /? (listet Befehlsoptionen) und net use /? (listet die net use Optionen)

net share - Freigaben auflisten oder auch erstellen

Tipp - Freigabe mit Eingabeaufforderung/cmd erstellen: net share roaming=E:\roaming /grant:"seminar\Domänen-Benutzer,FULL" /remark:"Freigabe für Roaming-Technik"

Anm.: die Anführungszeichen/Strings in cmd nicht unbedingt nötig - aber Tipp falls mal in PowerShell unterwegs!

Beispielhafte Screenshots aus Vorseminar Windows Server:

Statische IP-Konf.

Statische IP-Konf. AD Verwaltungscenter

AD Verwaltungscenter Best Practice Analyzer

Best Practice Analyzer Win10 mit RSAT

Win10 mit RSAT Gruppenrichtlinienobjekte

Gruppenrichtlinienobjekte Richtlinie für Anzeige

Richtlinie für Anzeige

Tag 05

Freitag, 08.30 - 16.00 Uhr

Rekapitulationen, TN-Fragen

Große Übung zu Gruppenrichtlinien: Roaming Ordner

Beispiel mit Profilordner Desktop oder Documents

Plan / GP-Entwurf

Gruppenrichtlinie für Ordnerumleitungen konfigurieren - hier:

Eigene Dokumente - C:\Users\%username%\Documents ) auf einen Ordner auf "Datei-Server" umleiten

Erinnerung: Deutsches Webportal zum Thema Gruppenrichtlinien (mit Tipps, Tricks, Übersichten)

Hier jetzt die praktischen Umsetzungen:

Active Directory / Einstellungen zu Ordner auf DC

Active Directory:

wir wollen wieder sauber mit eigens konstruierter Globaler Sicherheitsgruppe arbeiten

Neue OU roamers mit neuem Benutzer joeroamer und

Gruppenzugehörigkeit (Mitgliedschaft) zu neuer Globaler Gruppe roamers erstellen

Anm./Erinnerung: bei den Berechtigungen immer eine Globale Gruppe für Berechtigungen nutzen - niemals einzelne Benutzerkonten!

Datenträger/Explorer auf "Datei-Server" (hier: DC-17 ):

Daten-LW-Freigabe: E:\roaming erstellen und freigeben mit Freigabename roaming und folgenden

Standardberechtigungen: (Microsoft-Vorschlag / "Best Practises")

- Freigabe-Berechtigung: seminar\roamers mit Berechtigung Vollzugriff

- NTFS-Berechtigung: seminar\roamers mit Berechtigung Ändern

Gruppenrichtlinienverwaltung:

Neues GPO roaming-documents (oder gerne GPO mit ausführlicherer Beschreibung) erstellen und bearbeiten:

GP-Editor:

Benutzerkonfiguration - Richtilinien - Windows Einstellungen - Ordnerumleitungen - Dokumente - Rechte Maustaste - Konfigurationen vornehmen

Siehe auch Extra-Register für "Exklusive Zugriffe" und "Verschieben/Behalten" von Dateien

Erinnerung: GP-Objekt roaming-documents mit OU roamers verknüpfen (bitte nicht vergessen!)

Gruppenrichtlinien aktualisieren oder einfach einen Moment warten!

Hier eine Anleitung als Scribble aus Seminar:

Tests am Client

Neuen User seminar\joeroamer anmelden - hier existiert jetzt im Benutzer-Profil kein lokaler Ordner Documents mehr (checken mit cmd - dir)!

in Eigenschaften (Rechte Maus) von "Ordner Dokumente" sieht man den neuen UNC-Pfad: \\DC-17\roaming\joeroamer\Documents

Anm.: bei den aktuellen Windows OS in Pfadzeile des Explorers oft nicht mehr erkennbar!

Technische Umsetzung auf Client: Offline-Ordner für "Eigene Dokumente" (siehe Systemsteuerung - Synchronisierungscenter - Offlinedateien)

Anm.: in Windows 10 werden entsprechende Ordner mit Zusatz-Symbol für die Offline-Sync-Technik ausgestattet

Reverse Lookup Zone

Installation einer Reverse-Lookup-Zone 17.168.192.in-addr.arpa

Also Reverse-Auflösungen für alle IPs in Subnetz 192.168.17.0 / 24

Die Reverse Lookup Zone ist nicht zwingend für die Funktionalität AD DS nötig,

aber sehr sinnvoll für alle weiteren Nutzungen und Strukturen im Firmennetz (Beispiele: Mailserver / Exchange)!

Anm.: mehr Erläuterungen zu nslookup, DNS und Co im Seminar "Netzwerk- und Internettechnik"

Infos zu "klassischen Anmeldeskripten"

(Anm.: keine Übungen mehr, da Skripting heute bei An-/Abmelden mittels GPOs abgearbeitet wird)

Freigabe auf DC - Netzlaufwerk per NETLOGON-Skript lw-n-mappen.cmd

Skript-Einzeiler: net use N: \\dc00\projectX

Skript lw-n-mappen.cmd wird im Kontenblatt Profil eines AD-Users konfiguriert

(Anm.: erfordert also manuellen Eingriff des Admin!)

Berechtigungen für Freigabe und NTFS:

Freigabe: Jeder / Vollzugriff

NTFS-Sicherheit: gewünschte Globale Gruppe (z.B. Domänen-Benutzer) / Ändern

Befehl für Mapping von Netzresourcen (Freigaben / Drucker): net use (mit Schaltern /?, /persistent, /delete)

Anm.: die Übung ist gut für praktische Erfahrungen mit Skripten und Netzwerklaufwerken

Die modernen Varianten dann später per Gruppenrichtlinien und Start-/Stop Skripten als normale Skripte (*.cmd) oder PowerShell-Varianten (*.ps1) konfiguriert.

Anm. für das Skripting per GPOs:

die Pfade zu den Skriptordnern führen in die User-Unterordner des jeweiligen GPO!

seit Windows 8.1 werden die Login-Skripte standardmäßig mit einer Verzögerung von 5 Minuten (!) durchgeführt, was selbstverständlich wieder durch eine Gruppenrichtlinie angepasst werden kann (Darstellung windowspro.de)

Druckserver

technischer Vergleich mit Netzwerkdrucker - bei der Analyse alles wie immer:

bei Druckserver (also der Client/Server-Technik) sind die Treiber (und auch Druckaufbereitung) zentral auf Server,

während Netzwerkdrucker (zwar auch im Netz verbunden sind) die Treiber jeweils auf den nutzenden Clients haben!

Druckeranschlüsse:

USB, LPT, TCP/IP, HP JetDirect, IPP (Internet Printing Protocol), LPD (Line Printer Daemon für Unix)

Treiber auf Druckserver:

nicht nur für den Server sondern natürlich auch für die Clients nötig (XP / Vista / Win7 / 32-Bit, Win7 32-Bit/64-Bit / Win 8.1 / Win 10)

Hinweis: beim Kauf auf geeignete Druckertreiber achten!

Spooling (Druckaufträge in Speicher auf Datenträger zwischenspeichern) mit

Spoolordner: C:\Windows\system32\spool\PRINTERS

Spool-Ordner besser auf Datenlaufwerk oder Speziallaufwerk - hier: E:\__spool ) untergebracht

Begriffe:

Queuing, Druckpriorität (von 1 - gering bis 99 maximale Dringlichkeit), Druckerpool, Treiber

Praxis: Installation / Einrichtung "Druckserver" auf router-17 oder dc-17 und veröffentlichen im "Verzeichnis";

auf Clients mit freigegebenem Drucker verbinden bzw. "Drucker hinzufügen" (Domänen-Benutzer und alle "Vertrauten" sind berechtigt);

Hinweis auf Gruppenrichtlinie in Benutzerkonfiguration für das automatisierte "Verbinden" mit den Druckservern im AD

Über den Server-Manager hat man wieder ein Extra-Tool: Druckverwaltung

Bereitstellung von Druckern in Domäne per Gruppenrichtlinie: (learn.microsoft.com - Steuern von Druckern ... )

Kurzdarstellung:

Es gibt zwei Arten von Konfigurationen, die für Drucker in einer Gruppenrichtlinieneinstellung festgelegt werden können:

- Computerkonfiguration

- Benutzerkonfiguration

Erweitern Sie im Editor für lokale Gruppenrichtlinien die folgenden Ordner:

Computerkonfiguration - Administrative Vorlagen - Printers mit den gewünschten Einstellungen wie z.B. "Neue Drucker im AD automatisch veröffentlichen".

RAID - Redundant Array of Inexpensive/Independent Disks

(Wikipedia Link) Versuch der Optimierung von Geschwindigkeit und Redundanz/Ausfallsicherheit

Software- vs. Hardware-RAID (Vor- / Nachteile kennen)

Server-Software-RAID-Level: (Anm.: bei Windows 10 werden 0 und 1 als SW-RAID-Level unterstützt)

- RAID 0 Striping (ohne Redundanz / Ausfallsicherheit)

- RAID 1 Mirroring/Spiegelung (Redundanz / Ausfallsicherheit - Empfehlung für Serverinstallationspartition!)

- RAID 5 Striping mit Parität (min. 3 Datenträger - 1 Platte darf ausfallen - 1/n wird für Parity-Infos benötigt)

Anm.: RAID kann mit virtuellen Systemen leicht gezeigt werden, da man einfach weitere HDDs einbauen kann (im Seminar: RAID 5 auf DC).

Server-Sicherung

Backupstrategien und Konzepte ("W-Fragen?"; siehe auch Modul PC-Systemsupport-Infos)

Einrichtung der Windows Server-Sicherungsfeatures über Windows Server Manager -> Features - Feature "Windows Server-Sicherung" hinzufügen

Sicherung konfigurieren / einrichten; Wichtig: bei Sicherungen auf UNC-Pfaden werden Sicherungen immer überschrieben

Tool: wbadmin (für die Konsole - siehe wbadmin /? )

Technik: Sicherung im laufenden Betrieb mit Hilfe von VSS (Volume Shadow Service - Volumenschattenkopien; auch nötig für die sogenannten Vorgängerversionen)

Alternative Backp-Software: (eine kleine Auswahl)

- Microsoft System Center

mit Data Protection Manager (eigentlich: Server 2012 Tech) oder aktueller System Center DPM 2019 - EMC2 Data Protection Suite

jetzt Dell - siehe auch SANStorageWorks - Kosten: 4-6 stellig! - Acronis Backup Windows Server

für den schlanken Admin/Beutel

Bibliothek Windows Server 2012 R2 / 2016 / 2019

Windows Server 2012 R2 - Das Handbuch - Insider-Wissen - praxisnah und kompetent

Autor: Thomas Joos, 978-3-86645-179-7; inkl. e-Book

Nachfolger zu Server 2016:

Microsoft Windows Server 2016 - Das Handbuch: Von der Planung und Migration bis zur Konfiguration und Verwaltung

(angekündigt/geliefert zum 23. März 2017 - ISBN-13: 978-3960090182)

Nachfolger zu Server 2019:

Microsoft Windows Server 2019 – Das Handbuch: Von der Planung und Migration bis zur Konfiguration und Verwaltung (Deutsch) Gebundene Ausgabe – 16. Mai 2019 - ISBN-13: 978-3960091004

Herdt-Skript W2019N:

Windows Server 2019 - Netzwerkadministration - Für den erfolgreichen Einstieg in die Netzwerkadministration mit Windows!

Thomas Joos, Martin Dausch

Herdt-Skript W2019AVN:

Windows Server 2019 - Aufbau und Verwaltung eines Netzwerks - Windows-Netzwerke verstehen, aufbauen und administrieren!

Thomas Joos

Windows Server 2019 - Das umfassende Handbuch - Rheinwerk Verlag

5 Autoren, 1285 Seiten, 2019, gebunden Rheinwerk Computing, ISBN 978-3-8362-6657-4

OpenBook vom Rheinwerk Verlag (früher Galileo Verlag):

der 1400-Seiten-Wälzer Windows Server 2012 R2 von Ulrich B. Boddenberg "Das umfassende Handbuch" als OpenBook (Download/ Offline-Webseite); Link zur gedruckten Version des Buchs - Druckversion bei Verlag vergriffen!

Schwerpunkt Policies: Gruppenrichtlinien in Windows Server 2016, 2012 und 2008 R2

Ein praktischer Leitfaden für die Windows-Verwaltung Gebundene Ausgabe – 5. Dezember 2016; von Holger Voges (Autor), Martin Dausch (Autor)

Unterlage / Musterprüfung / Prüfungsvorbereitung

Anmerkungen zur Musterprüfung

Empfehlung für die Prüfungvorbereitung:

Bitte das Herdt-Skript "durchlesen/blättern" (und auf unsere Seminarthemen konzentrieren!)

und unseren Roten Faden also dieser Beitrag (als Schwerpunkt)

Digitale Unterlagen:

Screenshots der BU-Woche, Scribbles (digitale Whiteboards / Trainererläuterungen),

Falls Sie die komplette VM-Domäne mitnehmen wollen: VMs mit Hyper-V exportieren (Link 1, Link 2 )

Anm.: nur die Virtual HDs reichen nicht aus!

TN-Bescheinigungen, Feedback-Bögen, letzte TN-Fragen

Beispielhafte Screenshots aus Vorseminar Windows Server:

Specials

Hier kommen ein paar "Specials" aus dem Dunstkreis des Seminars...

Ventoy

Install-Stick mit "allen gewünschten" Install-Medien: Ventoy Boot Stick

Ventoy modifiziert einen USB-Stick, sodass man von hierauf kopierten ISOs direkt booten kann. Also nur noch ein Stick, statt für jede Boot-/Install-Umgebung einen einzelnen speziell präparierten Stick

Zugriff / Passwort lokales Security Management (SAM)

Aus gegebenem Anlass ;-) hier mal ein paar beispielhafte Anleitungen für das Wiederherstellen - oder Erstellen - von administrativen lokalen Benutzerkonten mit Windows Boardmitteln.

- Windows 10 Passwort vergessen: Passwort knacken mit einfachen Tricks

- Windows 10 Benutzerkonto gesperrt? Passwort vergessen? Kennwort hacken und Admin-Rechte erhalten!

Oder wir greifen zu Admin-Boot-Repair-Tools

Have Fun!

...to be continued ...

Ihr Trainer Joe Brandes